Sicurezza delle reti nella comunicazione industriale

L'importanza della sicurezza delle reti nella comunicazione industriale

Sommario

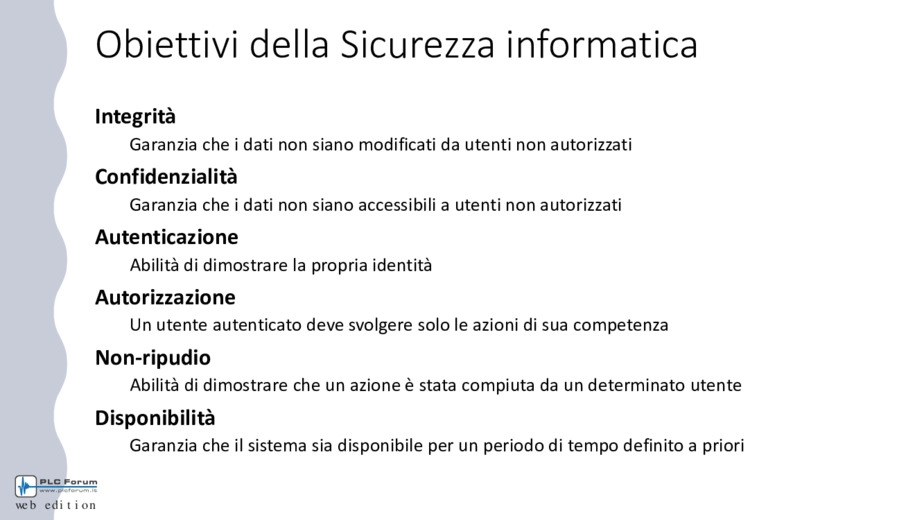

Obiettivi della sicurezza delle reti nella comunicazione industriale

Garanzia che i dati non siano modificati da utenti non autorizzati

Confidenzialità

Garanzia che i dati non siano accessibili a utenti non autorizzati

Autenticazione

Abilità di dimostrare la propria identità

Autorizzazione

Un utente autenticato deve svolgere solo le azioni di sua competenza

Non-ripudio

Abilità di dimostrare che un azione è stata compiuta da un determinato utente

Disponibilità

Garanzia che il sistema sia disponibile per un periodo di tempo definito a priori

Diverse priorità per la sicurezza OT - IT

IT

- Confidenzialità;

- Integrità;

- Disponibilità.

OT

- Safety;

- Integrità;

- Disponibilità;

- Confidenzialità.

Antivirus

Sistema aziendale(IT)

Ampiamente utilizzato ed aggiornato costantemente

Sistema di controllo(OT)

Complicato e a volte impossibile da implementare

Ciclo di vita

Sistema aziendale(IT)

3-5 anni

Sistema di controllo(OT)

5-20 anni

Consapevolezza della sicurezza delle reti informatiche

Sistema aziendale(IT)

Buona

Sistema di controllo(OT)

Scarsa

Gestione degli aggiornamenti

Sistema aziendale(IT)

Spesso

Sistema di controllo(OT)

Rara

Valutazione dei file di log

Sistema aziendale(IT)

Procedura ben definita

Sistema di controllo(OT)

Solitamente non viene fatta

Importanza del tempo

Sistema aziendale(IT)

Ammessi ritardi

Sistema di controllo(OT)

Critico

Test di sicurezza

Sistema aziendale(IT)

Frequenti

Sistema di controllo(OT)

Rari e problematici

Ambiente di testing

Sistema aziendale(IT)

Disponibile

Sistema di controllo(OT)

Raramente disponibili

Le normative di riferimento per la sicurezza delle reti

- ISO 27001;

- IEC 62443;

- IEC 61508/61511.

STRUTTURA IEC 62443

- 4 livelli:

. Generale

. Policies e procedure;

. Sistema;

. Componente.

- 3 ruoli:

. Proprietario dell'impianto;

. Costruttore di dispositvi;

. System integration.

- 14 pubblicazioni:

. 8 standard;

. 6 technical report;

. Sono già state pubblicate.

DEFENSE IN DEPTH

- Policies & awareness: è importante definire policies e procedure che devono essere seguite dagli operatori, che devono essere adeguatamente istruiti sul tema della sicurezza delle reti informatiche;

- Physical: vengono utilizzati dispositivi fisici di protezione (recinzioni, CCTV, dispositivi tamper- proof,...) che devono impedire l'accesso in aree riservate e la manomissione fisica dei dispositivi;

- Network:

. Reti progettate adeguatamente;

. Separazione tra le reti IT e quelle OT;

. Segmentazioni della reti OT;

. Protezione del perimetro;

. Monitoraggio continuo delle reti.

- Device:

. Antivirus, application whitelistening;

. Gestione adeguata delle configurazioni, dei backup e degli aggiornamenti;

. Analisi dei log;

. Disattivazione di porte e servizi inutilizzati.

- Dati: bisogna garantire l'integrità, l'autenticità e la confidenzialità dei dai.

Livelli di Sicurezza (SL)

Livello 0

Non sono necessari né specifici requisiti né protezioni di sicurezza

Livello 1

Necessaria protezione contro errori accidentali (errori degli impiegati)

Livello 2

Necessaria protezione contro azioni volontarie compiute da soggetti con mezzi comuni, poche risorse, skills generiche riguardo i sistemi di controllo e bassa motivazione (hacker amatoriali)

Livello 3

Necessaria protezione contro azioni volontarie compiute da soggetti con mezzi sofisticati, risorse moderate, skill specifiche riguardo i sistemi di controllo e moderata motivazione (hacker professionisti, hacktivisti)

Livello 4

Necessaria protezione contro azioni volontarie compiute da soggetti con mezzi sofisticati, risorse estese, skill specifiche, riguardo i sistemi di controllo e alta motivazione (nazioni e terroristi)

7 requisiti fondamentali:

Identification and authentication control(IAC)

Capacità di identificare ed autenticare in maniera affidabile tutti gli utenti (umani, dispositivi e processi software)

Use control(UC)

Capacità di assegnare privilegii/autorizzazioni ad un utente precedentemente autenticato

System integrity(SI)

Garanzia che il sistema non venga manipolato

Data confidentiality (DC)

Garanzia delle confidenzialità

Restricted data flow(RDF)

Capacità di segmentare le reti dividendole in zone e condotte per limitare il traffico di reti e ridurre la superficie di attacco

Timely response to events(TRE)

Capacità di rispondere ad eventuali attacchi

Resource availability(RA)

Garantire la disponibilità del sistema

Obiettivi di sicurezza delle reti nella comunicazione industriale

Integrità:

- Le operazioni decise dagli operatori non possono essere modificate;

- Le comunicazioni tra un IO supervisor e i componenti non possono essere modificate (lettura e scrittura dei dati, configurazioni dei device);

- Deve essere garantita l'integrità del clock;

- Integrità del file GSD.

Disponibilità

- Deve essere garantita la disponibilità della comunicazione tra Controllore e dispositivo di campo;

- Disponibilità delle funzione di ridondanza.

Autenticità;

- L'identità di un IO device deve essere garantita ( nome, indirizzo IP);

- Un IO device deve essere controllato solo dal IO controller previsto.

Inoltre bisogna garantire:

- Il determinismo della comunicazione;

- Possibilità di effettuare aggiornamenti;

- Coesistenza tra componenti che presentano misure di sicurezza delle reti e quelli che non le hanno;

- Possibilità di sostituire un componente senza l'utilizzo di un engineering tool;

- I vari profili, come ad esempio i profili di Safety, devono essere sempre utilizzabili;

- La scalabilità delle soluzione adottata.

Video

Come aumentare la sicurezza delle reti nella comunicazione industriale

E' una metodologia che aiuta a difendersi da attacchi informatici per investire i propri soldi in maniera sensata.

E' composto da 5 categorie che sono interconnesse tra di loro:

- Archittetura;

- Difesa passiva;

- Difesa attiva;

- Intelligence;

- Offesa.

Architettura

È la prima cosa su cui si deve investire.

Consiste nella progettazione, implementazione e mantenimento del sistema di controllo che deve permettere il normale funzionamento dell'impianto.

Un'architettura di rete errata solitamente comporta un innalzamento del carico di rete, che a sua volta comporta la perdita delle prestazioni real-time tipiche dei protocolli industriali. Le principali cause sono:

- Dispositivi configurati male che iniziano ad immettere grandi quantità di traffico nelle reti.

- Architettura di reti progettata male:

. Topologia di reti errate;

. Reti non segmentate adeguatamente;

. Perimetro della <

Soluzioni da adottare:

- Buona progettazione delle reti con un'opportuna gestione del traffico di reti dividendo le reti in zone;

- Garantire un'adeguata protezione ad ogni zona;

- Scelta adeguata dei dispositivi da utilizzare;

- Gestione delle configurazioni, degli aggiornamenti e dei backup dei dispositivi;

- Monitoraggio continuo delle reti;

- Gestione degli accessi remoti.

Dispositivi necessari:

- Firewall;

- Router;

- Switch gestiti.

Conclusioni

Sicurezza vuol dire anche:

- Progettazione di reti adeguate;

- Separazione delle reti;

- Protezione dei conduit;

- Profili di sicurezza a livello di protocollo;

- Configurazioni della parte real time che garantiscano autenticità e robustezza.

- Schneider Electric

- Angelo Duilio Tracanna

- Emerson Industrial Automation Italy

English

English