Interfaccia utente remote

Modelli e logiche per accessi sicuri da remoto su sistemi OT

Sommario

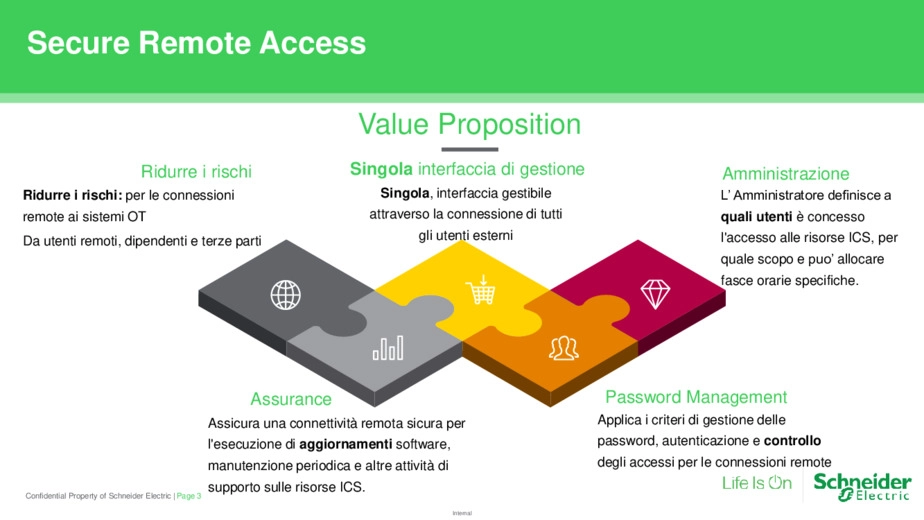

Secure Remote Access

Ridurre i rischi

Ridurre i rischi: per le connessioni remote ai sistemi OT Da utenti remoti, dipendenti e terze parti.

Singola interfaccia di gestione

Singola, interfaccia gestibile attraverso la connessione di tutti gli utenti esterni.

Amministrazione

L' Amministratore definisce a quali utenti è concesso l'accesso alle risorse ICS, per quale scopo e può allocare fasce orarie specifiche.

Password Management

Applica i criteri di gestione delle password, autenticazione e controllo degli accessi per le connessioni remote.

Assurance

Assicura una connettività remota sicura per l'esecuzione di aggiornamenti software, manutenzione periodica e altre attività di

supporto sulle risorse ICS.

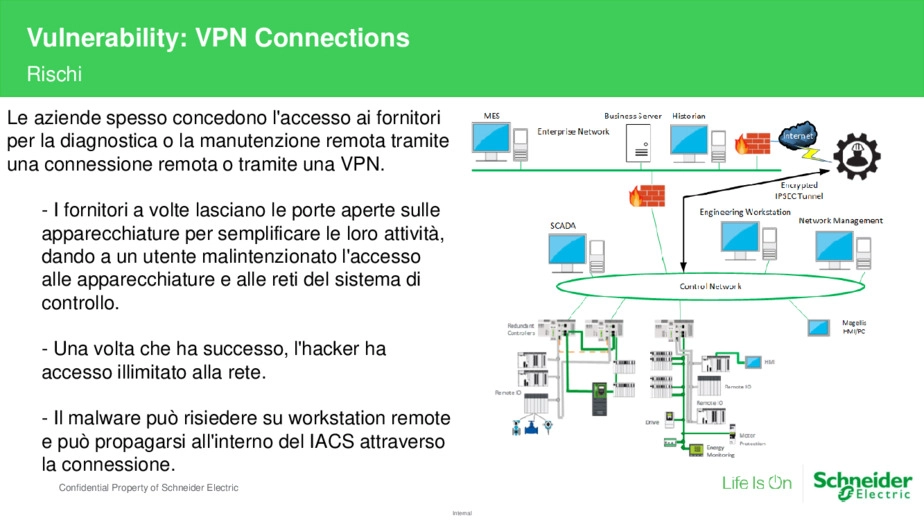

Vulnerability: VPN Connections

Rischi

Le aziende spesso concedono l'accesso ai fornitori per la diagnostica o la manutenzione remota tramite una connessione remota o tramite una VPN:

- I fornitori a volte lasciano le porte aperte sulle apparecchiature per semplificare le loro attività, dando a un utente malintenzionato l'accesso alle apparecchiature e alle reti del sistema di controllo;

- Una volta che ha successo, l'hacker ha accesso illimitato alla rete;

- Il malware può risiedere su workstation remote e può propagarsi all'interno del IACS attraverso la connessione.4

Secure Remote Access

Interfaccia singola altamente sicura per gestire l'accesso da una rete esterna.

Ridurre i rischi per le connessioni remote ai sistemi OT.

Soluzione software intuitiva e scalabile con monitoraggio e auditing completi.

Flexible, scalable, secure setup

- Consente una connettività remota sicura per test, manutenzione e supporto su sistemi di controllo industriale;

- Supporta i tipici casi d'uso delle applicazioni OT;

- Non si basa su soluzioni VPN insicure e complesse;

- Applica la gestione delle password e il controllo degli accessi;

- Fornisce l'accesso agli utenti registrati per sistemi predefiniti;

- Recupera una replica dell'interfaccia della risorsa richiesta, inoltra l'input dell'utente solo alla risorsa autorizzata.

Video

Gestire il personale autorizzato remoto per le applicazioni OT on site

Interfaccia unica e gestibile attraverso la cui connessione tutti gli utenti esterni, che fornisce un unico punto di controllo

Gli amministratori definiscono a quali utenti è concesso l'accesso alle risorse ICS, quale scopo e possono allocare fasce orarie specifiche

Gli amministratori di rete hanno piena visibilità e controllo sugli accessi di 3rd party e dei dipendenti prima, durante e dopo una

sessione remota, inclusa la possibilità di terminare le sessioni

OT Plant/Operations può monitorare e rivedere le sessioni remote e convalidare l'attività effettiva della sessione dell'utente

I team e i revisori della sicurezza possono convalidare che le politiche di controllo degli accessi remoti sono in uso, visualizzare le sessioni attive, la possibilità di rivedere le sessioni registrate in base alla valutazione del rischio.

Componenti del Secure Remote Access

Central Component

- Web Interface per gestire users, servers ,files, etc.

- Avvia sessioni remote e le visualizza all'utente finale tramite l'interfaccia utente;

- Registra sessioni remote;

- Di solito si trova nell'area DMZ/ IT (Livello 4).

Site Component

- Costituisce un tunnel sicuro tra la componente centrale e le risorse OT;

- Interfaccia Web per la gestione dei file;

- Di solito si trova nella rete OT interna (Livello 3).

Conclusioni

Funzioni chiave

- Fornisce funzionalità complete per l'analisi forense e l'audit postincidente;

- Schneider Electric supporta la configurazione iniziale, la configurazione e il collaudo;

- Utenti, gruppi di utenti e individui sono predefiniti e accedono al sistema tramite un' Interfaccia web;

- La definizione include l'accesso autorizzato a risorse specifiche;

- Una volta connessi e autenticati, è possibile utilizzare più protocolli di sicurezza;

- Gli utenti possono quindi richiedere trasferimenti di file o altre attività su un sistema remoto autorizzato;

- Il sistema autentica la richiesta, invia/recupera i file in modo sicuro;

- Il sistema documenta la sessione in un file di registro e la registrazione video dal vivo

- Matteo Marconi

English

English