Lo stato della sicurezza informatica ICS/OT nel 2022 e oltre

Man mano che le minacce informatiche continuano a evolversi, lo stesso deve valere per le contromisure che adottiamo per affrontarle.

SANS, la più autorevole organizzazione internazionale per leadership, training e certificazione per la sicurezza informatica, ha recentemente condotto un sondaggio sulla security ICS/OT per un'ampia gamma di settori verticali industriali che vanno dall'energia, a chimica, produzione critica e nucleare, alla gestione dell'acqua e altro ancora per accertare dove queste industrie investono quando si tratta della loro copertura di sicurezza informatica ICS/OT.

Ecco tre takeaway dai risultati del sondaggio.

Concentrati sulla visibilità di tutti gli asset connessi in rete

In cima all'elenco delle iniziative su cui agire nei prossimi 18 mesi per oltre il 41% degli intervistati troviamo la volontà di migliorare la visibilità sugli asset connessi in rete.

Avere una soluzione in atto che fornisca all'operatore un quadro chiaro di ciò che è connesso sulla rete, informazioni chiave sui dispositivi presenti e connessi (paese di origine, firmware, marca e modello, ecc.) e livello di minaccia, contribuisce notevolmente a mitigare il rischio di incidenti e intrusione, ma questo è solo il primo passo: non fermiamoci qui.

Cerchiamo di implementare controlli protettivi che riducano i rischi e ci posizionino più in alto nella curva di maturità della sicurezza informatica.

Rimani sempre aggiornato sui rischi di risorse temporanee e supporti rimovibili

Sebbene sorprendentemente in basso nell'elenco dei vettori di minacce malevole in questo sondaggio, sappiamo che le risorse transitorie e i supporti rimovibili presentano un rischio considerevole, specialmente per quei settori che richiedono reti con air-gap per una maggiore sicurezza.

L'implementazione di una soluzione che esegue la scansione di risorse temporanee e supporti rimovibili prima che abbiano la possibilità di interfacciarsi con la rete della tua azienda è fondamentale non solo per proteggere la tua azienda, dipendenti e clienti, ma anche per rimanere allineato con le ultime normative di conformità.

Proattivo - Non reattivo

Se c'è un'ultima conclusione che possiamo trarre dal report, è che non c'è una sola soluzione da adottare quando si tratta di proteggere gli ambienti ICS/OT e che avere una strategia proattiva e multidisciplinare è l'approccio più completo per evitare le intrusioni attraverso tutti i principali vettori di minacce.

Non aspettare quindi di dover reagire in modo attivo ad una minaccia informatica: la migliore strategia è quella di avere un piano in atto con misure preventive affidabili e proattive già presenti ed attive.

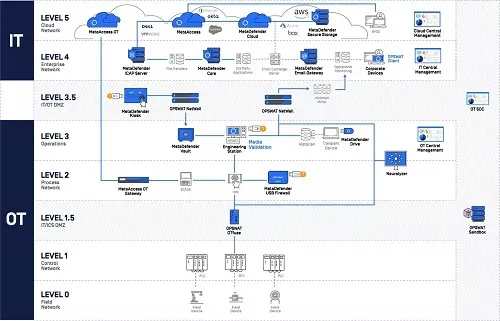

Soluzioni OPSWAT

Le soluzioni proposte da OPSWAT supportano un'ampia gamma di casi d'uso e aiutano a mitigare le vulnerabilità discusse sopra. Parla oggi stesso con uno dei nostri esperti per programmare una demo gratuita e scoprire come OPSWAT può proteggerti dalle minacce informatiche.

Concentrati sulla visibilità di tutti gli asset connessi in rete

In cima all'elenco delle iniziative su cui agire nei prossimi 18 mesi per oltre il 41% degli intervistati troviamo la volontà di migliorare la visibilità sugli asset connessi in rete.

Avere una soluzione in atto che fornisca all'operatore un quadro chiaro di ciò che è connesso sulla rete, informazioni chiave sui dispositivi presenti e connessi (paese di origine, firmware, marca e modello, ecc.) e livello di minaccia, contribuisce notevolmente a mitigare il rischio di incidenti e intrusione, ma questo è solo il primo passo: non fermiamoci qui.

Cerchiamo di implementare controlli protettivi che riducano i rischi e ci posizionino più in alto nella curva di maturità della sicurezza informatica.

Rimani sempre aggiornato sui rischi di risorse temporanee e supporti rimovibili

Sebbene sorprendentemente in basso nell'elenco dei vettori di minacce malevole in questo sondaggio, sappiamo che le risorse transitorie e i supporti rimovibili presentano un rischio considerevole, specialmente per quei settori che richiedono reti con air-gap per una maggiore sicurezza.

L'implementazione di una soluzione che esegue la scansione di risorse temporanee e supporti rimovibili prima che abbiano la possibilità di interfacciarsi con la rete della tua azienda è fondamentale non solo per proteggere la tua azienda, dipendenti e clienti, ma anche per rimanere allineato con le ultime normative di conformità.

Proattivo - Non reattivo

Se c'è un'ultima conclusione che possiamo trarre dal report, è che non c'è una sola soluzione da adottare quando si tratta di proteggere gli ambienti ICS/OT e che avere una strategia proattiva e multidisciplinare è l'approccio più completo per evitare le intrusioni attraverso tutti i principali vettori di minacce.

Non aspettare quindi di dover reagire in modo attivo ad una minaccia informatica: la migliore strategia è quella di avere un piano in atto con misure preventive affidabili e proattive già presenti ed attive.

Soluzioni OPSWAT

Le soluzioni proposte da OPSWAT supportano un'ampia gamma di casi d'uso e aiutano a mitigare le vulnerabilità discusse sopra. Parla oggi stesso con uno dei nostri esperti per programmare una demo gratuita e scoprire come OPSWAT può proteggerti dalle minacce informatiche.

Mercati: Sicurezza industriale

Parole chiave: Cyber security, OT Operational technology

- Matteo Marconi

English

English